VPN是一种常用于连接中、大型企业或团体与团体间的私人网络的通信方式。利用隧道协议来达到保密、发送端认证、消息准确性等私人消息安全效果,这种技术可以用不安全的网络来发送可靠、安全的消息。

VPN 是一种常用于连接中、大型企业或团体与团体间的私人网络的通信方式。它利用隧道协议(Tunneling Protocol)来达到保密、发送端认证、消息准确性等私人消息安全效果,这种技术可以用不安全的网络(例如:互联网)来发送可靠、安全的消息。需要注意的是,加密消息与否是可以控制的,如果是没有加密的虚拟专用网消息依然有被窃取的危险。

VPN 专线,这个“专”主要体现在 ip 的专用,连上 VPN 之后,获得的出口 ip 是唯一的,没有第二个人会与你的 ip 相同。

介绍

VPN 即虚拟专用网络(Virtual Private Network ,简称 VPN)指的是在公用网络上建立专用网络的技术。其之所以称为虚拟网,主要是因为整个 VPN 网络的任意两个节点之间的连接并没有传统专网所需的端到端的物理链路,而是架构在公用网络服务商所提供的网络平台,如 Internet、ATM(异步传输模式〉、Frame Relay (帧中继)等之上的逻辑网络,用户数据在逻辑链路中传输。它涵盖了跨共享网络或公共网络的封装、加密和身份验证链接的专用网络的扩展。VPN 主要采用了隧道技术、加解密技术、密钥管理技术和使用者与设备身份认证技术。

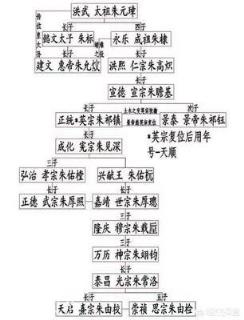

分类

专线 VPN 分类如图:

(1) ATM PVC 组建方式。即利用电信部门提供的 ATM PVC 来组建用户的专用网。这种专用网的通信速率快,安全性高,支持多媒体通信。

(2) IP Tunneling 组建方式。即在多媒体通信网的 IP 层组建专用网。其传输速率不能完全保证,不支持多媒体通信;使用国际通行的加密算法,安全性好;这种组网方式的业务在公众通信网遍及的地方均可提供。

(3) FR 是基于光纤数字传输和用户设备智能化、简化 X.25 网络节点协议功能的一种快速分组交换技术。与 X.25 相比 FR 更适合对速率和实时性要求更高的数据应用业务。帧中继使用了统计复用技术,是点对多点的通信服务。帧中继是一种高性能的 WAN 协议,它运行在 OSI 参考模型的物理层和数据链路层。

(4) VPN-Aware Netwares 。MPLS 的 VPN 技术是专门为 VPN 所设计的,及所谓 VPN-Aware 网络。在这种技术中,采用 32 位长的 VPN 标识符嵌入到 IP 包中,形成一个 VPN IP 地址。BGP 路由协议可以对 VPN IP 地址进行路由寻址,但转发数据包则要求多协议标记交换技术 MPLS。BGP 在散发路由信息时保证有关 VPN IP 的路由信息只发布给处于该 VPN 内的路由器,从而在网络设备级保证了 VPN 的安全性。

协议

常用的虚拟专用网协议有:

L2F

L2F,或第二层转发协议(Layer 2 Forwarding Protocol),是由思科系统公司开发的,创建在互联网上的虚拟专用网络连接的隧道协议。L2F 协议本身并不提供加密或保密;它依赖于协议被传输以提供保密。L2F 是专为隧道点对点协议(PPP)通信。

L2TP

L2TP 是一种工业标准的 Internet 隧道协议,功能大致和 PPTP 协议类似,比如同样可以对网络数据流进行加密。不过也有不同之处,比如 PPTP 要求网络为 IP 网络,L2TP 要求面向数据包的点对点连接;PPTP 使用单一隧道,L2TP 使用多隧道;L2TP 提供包头压缩、隧道验证,而 PPTP 不支持。

PPTP

点对点隧道协议(英语:Point to Point Tunneling Protocol,缩写为 PPTP)是实现虚拟专用网(VPN)的方式之一。PPTP 使用传输控制协议(TCP)创建控制通道来发送控制命令,以及利用通用路由封装(GRE)通道来封装点对点协议(PPP)数据包以发送数据。这个协议最早由微软等厂商主导开发,但因为它的加密方式容易被破解,微软已经不再建议使用这个协议。

PPTP 的协议规范本身并未描述加密或身份验证的部分,它依靠点对点协议(PPP)来实现这些安全性功能。因为 PPTP 协议内置在微软视窗系统家族的各个产品中,在微软点对点协议(PPP)协议堆栈中,提供了各种标准的身份验证与加密机制来支持 PPTP。 在微软视窗系统中,它可以搭配 PAP、CHAP、MS-CHAPv1/v2 或 EAP-TLS 来进行身份验证。通常也可以搭配微软点对点加密(MPPE)或 IPSec 的加密机制来提高安全性。

IPsec(如 Cisco IPSec VPN)

互联网安全协议(英语:Internet Protocol Security,缩写为 IPsec),是一个协议包,通过对 IP 协议的分组进行加密和认证来保护 IP 协议的网络传输协议族(一些相互关联的协议的集合)。

IPsec 主要由以下协议组成:一、认证头(AH),为 IP 数据报提供无连接数据完整性、消息认证以及防重放攻击保护;二、封装安全载荷(ESP),提供机密性、数据源认证、无连接完整性、防重放和有限的传输流(traffic-flow)机密性;三、安全关联(SA),提供算法和数据包,提供 AH、ESP 操作所需的参数。

SSL VPN

SSLVPN 指的是基于安全套层协议(Security Socket Layer-SSL)建立远程安全访问通道的 VPN 技术。它是近年来兴起的 VPN 技术,其应用随着 Web 的普及和电子商务、远程办公的兴起而发展迅速。

SSL VPN 由于其强大的功能和实施的方便性应用越来越广泛,市场上的 SSL VPN 品牌也越来越多,如何选择适合自己的产品是需要用户仔细考虑的一个问题。

AnyConnect(Cisco SSL VPN)

AnyConnect 为思科推出的 VPN 客户端,现阶段已有 Windows、Android、iOS、OS X、Ubuntu、WebOS 等操作系统的客户端。AnyConnect 主要作用是方便员工在任何设备上安全地办公。

无论员工无论身处何地,AnyConnect 都可以让你使用公司笔记本电脑或个人移动设备照常工作。AnyConnect 可简化安全终端访问,并提供必要的安全措施确保您的组织受到持续保护。

技术特征

VPN 三类之一的 MPLS 在 IP 路由和控制协议的基础上提供面向连接(基于标记)的交换。MPLS 如同一个“垫层(shim)”,它用于向 IP 提供连接服务,而它自己又从第二层(如 PPP、ATM、Ethernet 等)得到链路层服务。MPLS 实际上就是一种隧道技术,所以使用它来建立 VPN 隧道是十分容易的。MPLS VPN 需要公共 IP 网内部的所有相关路由器都能够支持 MPLS,所以这种技术对网络有较为特殊的要求。MPLS 技术目前还处于标准化的过程中,特别需要强调的是 MPLS VPN 的实施必须由运营商进行。MPLS VPN 适用于对于网络资源的利用率、网络的可靠性有较高要求的 VPN 业务。

VPN 三类之一的 VPDN 是指有远程办公(包括群体远程办公和个人远程办公)需求的用户采用专门的账号和企业自定义的 IP 地址,通过 ADSLPPPOE 拨号联入企业内部网络的一种技术,它实际上也是一种隧道技术,在用户 ADSL 接入服务器端与企业内部网接口间建立一个 L2TP 隧道。VPDN 的实施必须运营商进行。既适用于地点固定的公司内部各支点连入总部,也适用于个人远程访问公司内部信息。

VPN 三类之一的 IPsec 是一组开放的网络安全协议的总称,提供访问控制、无连接的完整性保护、数据来源验证、防重放保护、加密以及数据流分类加密等服务。IPsec 在 IP 层提供这些安全服务,它包括两个安全协议:认证头(AH)和封装安全载荷(ESP)。AH 主要提供的功能有数据来源验证、数据完整性验证和防报文重放功能。ESP 在 AH 协议的功能之外再提供对 IP 报文的加密功能。IPsec 支持的组网方式包括:主机之间、主机与网关之间、网关之间的组网,支持对远程用户访问。IPsec 可以和 L2TP、GRE 等隧道协议一起使用,给用户提供更大的灵活性和可靠性。另外,IPsec 通常使用因特网密钥交换(IKE)协议进行安全参数的自动协商。

工作原理

通常情况下,VPN 网关采取双网卡结构,外网卡使用公网 IP 接入 Internet。

网络一(假定为公网 internet)的终端 A 访问网络二(假定为公司内网)的终端 B,其发出的访问数据包的目标地址为终端 B 的内部 IP 地址。

网络一的 VPN 网关在接收到终端 A 发出的访问数据包时对其目标地址进行检查,如果目标地址属于网络二的地址,则将该数据包进行封装,封装的方式根据所采用的 VPN 技术不同而不同,同时 VPN 网关会构造一个新 VPN 数据包,并将封装后的原数据包作为 VPN 数据包的负载,VPN 数据包的目标地址为网络二的 VPN 网关的外部地址。

网络一的 VPN 网关将 VPN 数据包发送到 Internet,由于 VPN 数据包的目标地址是网络二的 VPN 网关的外部地址,所以该数据包将被 Internet 中的路由正确地发送到网络二的 VPN 网关。

网络二的 VPN 网关对接收到的数据包进行检查,如果发现该数据包是从网络一的 VPN 网关发出的,即可判定该数据包为 VPN 数据包,并对该数据包进行解包处理。解包的过程主要是先将 VPN 数据包的包头剥离,再将数据包反向处理还原成原始的数据包。

网络二的 VPN 网关将还原后的原始数据包发送至目标终端 B,由于原始数据包的目标地址是终端 B 的 IP,所以该数据包能够被正确地发送到终端 B。在终端 B 看来,它收到的数据包就和从终端 A 直接发过来的一样。

从终端 B 返回终端 A 的数据包处理过程和上述过程一样,这样两个网络内的终端就可以相互通讯了。

通过上述说明可以发现,在 VPN 网关对数据包进行处理时,有两个参数对于 VPN 通讯十分重要:原始数据包的目标地址(VPN 目标地址)和远程 VPN 网关地址。根据 VPN 目标地址,VPN 网关能够判断对哪些数据包进行 VPN 处理,对于不需要处理的数据包通常情况下可直接转发到上级路由;远程 VPN 网关地址则指定了处理后的 VPN 数据包发送的目标地址,即 VPN 隧道的另一端 VPN 网关地址。由于网络通讯是双向的,在进行 VPN 通讯时,隧道两端的 VPN 网关都必须知道 VPN 目标地址和与此对应的远端 VPN 网关地址。

工作过程

VPN 的基本处理过程如下:

①要保护主机发送明文信息到其他 VPN 设备。

②VPN 设备根据网络管理员设置的规则,确定是对数据进行加密还是直接传输。

③对需要加密的数据,VPN 设备将其整个数据包(包括要传输的数据、源 IP 地址和目的 lP 地址)进行加密并附上数据签名,加上新的数据报头(包括目的地 VPN 设备需要的安全信息和一些初始化参数)重新封装。

④将封装后的数据包通过隧道在公共网络上传输。

⑤数据包到达目的 VPN 设备后,将其解封,核对数字签名无误后,对数据包解密。