高防服务器是指独立单个防御50G以上的服务器类型,可以为单个客户提供网络安全维护的服务器类型,总体来看属于服务器的一种,根据各个 IDC 机房的环境不同,有的提供有硬防,有使用软防。

高防服务器是指独立单个防御 50G 以上的服务器类型,可以为单个客户提供网络安全维护的服务器类型。

介绍

高防服务器主要是指独立单个硬防防御 50G 以上的服务器,可以为单个客户提供安全维护,总体来看属于服务器的一种,根据各个 IDC 机房的环境不同,有的提供有硬防,有使用软防。简单来说,就是能够帮助网站拒绝服务攻击,并且定时扫描现有的网络主节点,查找可能存在的安全漏洞的服务器类型,都可定义为高防服务器。

硬防和软防

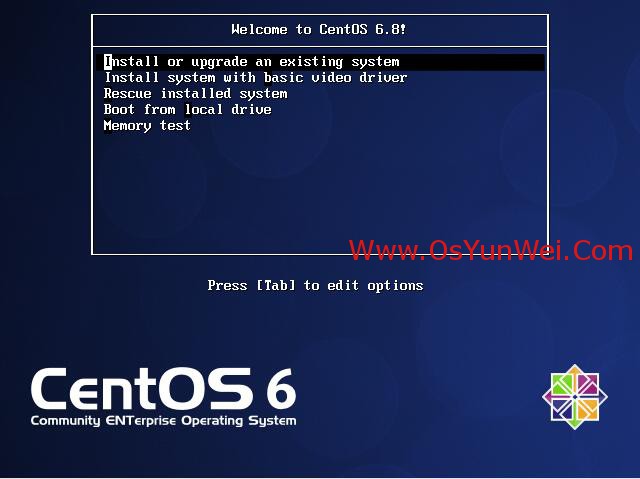

在选择高防服务器的时候,要先了解防御类型和防御大小。防火墙是介于内部网和外部网之间、专用网和公共网之间的一种保护屏障,防火墙分为两种:一种是软件防火墙、另一种是硬件防火墙。

1、软件防火墙:软件防火墙是寄生于操作平台上的,软件防火墙是通过软件去实现隔离内部网与外部网之间的一种保护屏障。

2、硬件防火墙:硬件防火墙是镶嵌系统内的,硬件防火墙是有软件和硬件结合而生成的,硬件防火墙从性能方面和防御方面都要比软件防火墙要好。

流量牵引

其次是流量牵引技术,这是一种新型的防御,它能把正常流量和攻击流量区分开,把带有攻击的流量牵引到有防御 DDOS、CC 等攻击的设备上去,把流量攻击的方向牵引到其它设备上去而不是选择自身去硬抗。

攻击分类

从防御范围来看,高防服务器能够对 SYN、UDP、ICMP、HTTP GET 等各类 DDoS 攻击进行防护,并且能针对部分特殊安全要求的 web 用户提供 CC 攻击动态防御。一般情况下,基于包过滤的防火墙只能分析每个数据包,或者有限的分析数据连接建立的状态,防护 SYN 或者变种的 SYN、ACK 攻击效果不错,但是不能从根本上来分析 tcp 或者 udp 协议。

SYN

SYN 变种攻击发送伪造源 IP 的 SYN 数据包但是数据包不是 64 字节而是上千字节这种攻击会造成一些防火墙处理错误锁死,消耗服务器 CPU 内存的同时还会堵塞带宽。TCP 混乱数据包攻击发送伪造源 IP 的 TCP 数据包,TCP 头的 TCP Flags 部分是混乱的可能是 syn ,ack ,syn+ack ,syn+rst 等等,会造成一些防火墙处理错误锁死,消耗服务器 CPU 内存的同时还会堵塞带宽。

UDP

针对用 UDP 协议的攻击很多聊天室,视频音频软件,都是通过 UDP 数据包传输的,攻击者针对分析要攻击的网络软件协议,发送和正常数据一样的数据包,这种攻击非常难防护,一般防护墙通过拦截攻击数据包的特征码防护,但是这样会造成正常的数据包也会被拦截,针对 WEB Server 的多连接攻击通过控制大量肉鸡同时连接访问网站,造成网站无法处理瘫痪。由于这种攻击和正常访问网站是一样的,只是瞬间访问量增加几十倍甚至上百倍,有些防火墙可以通过限制每个连接过来的 IP 连接数来防护,但是这样会造成正常用户稍微多打开几次网站也会被封,针对 WEB Server 的变种攻击通过控制大量肉鸡同时连接访问网站,一点连接建立就不断开,一直发送发送一些特殊的 GET 访问请求造成网站数据库或者某些页面耗费大量的 CPU,这样通过限制每个连接过来的 IP 连接数就失效了,因为每个肉鸡可能只建立一个或者只建立少量的连接。这种攻击非常难防护。

攻击解析

SYN 攻击属于 DOS 攻击的一种,它利用 TCP 协议缺陷,通过发送大量的半连接请求,耗费 CPU 和内存资源。TCP 协议建立连接的时候需要双方相互确认信息,来防止连接被伪造和精确控制整个数据传输过程数据完整有效。所以 TCP 协议采用三次握手建立一个连接。

第一次握手:建立连接时,客户端发送 syn 包到服务器,并进入 SYN_SEND 状态,等待服务器确认;

第二次握手:服务器收到 syn 包,必须确认客户的 SYN 同时自己也发送一个 SYN 包 即 SYN+ACK 包,此时服务器进入 SYN_RECV 状态;

第三次握手:客户端收到服务器的 SYN+ACK 包,向服务器发送确认包 ACK 此包发送完毕,客户端和服务器进入 ESTABLISHED 状态,完成三次握手。

假设一个用户向服务器发送了 SYN 报文后突然死机或掉线,那么服务器在发出 SYN+ACK 应答报文后是无法收到客户端的 ACK 报文的(第三次握手无法完成),这种情况下服务器端一般会重试(再次发送 SYN+ACK 给客户端)并等待一段时间后丢弃这个未完成的连接,这段时间的长度称为 SYN Timeout,一般来说这个时间是分钟的数量级(大约为 30 秒-2 分钟);一个用户出现异常导致服务器的一个线程等待 1 分钟并不是什么很大的问题,但如果有一个恶意的攻击者大量模拟这种情况,服务器端将为了维护一个非常大的半连接列表而消耗非常多的资源—-数以万计的半连接,即使是简单的保存并遍历也会消耗非常多的 CPU 时间和内存,何况还要不断对这个列表中的 IP 进行 SYN+ACK 的重试。实际上如果服务器的 TCP/IP 栈不够强大,最后的结果往往是堆栈溢出崩溃—即使服务器端的系统足够强大,服务器端也将忙于处理攻击者伪造的 TCP 连接请求而无暇理睬客户的正常请求(毕竟客户端的正常请求比率非常之小),此时从正常客户的角度看来,服务器失去响应,这种情况称做:服务器端受到了 SYN Flood 攻击(SYN 洪水攻击)